Papa brought me a packed present! let's open it.Download : http://pwnable.kr/bin/flagThis is reversing task. all you need is binary

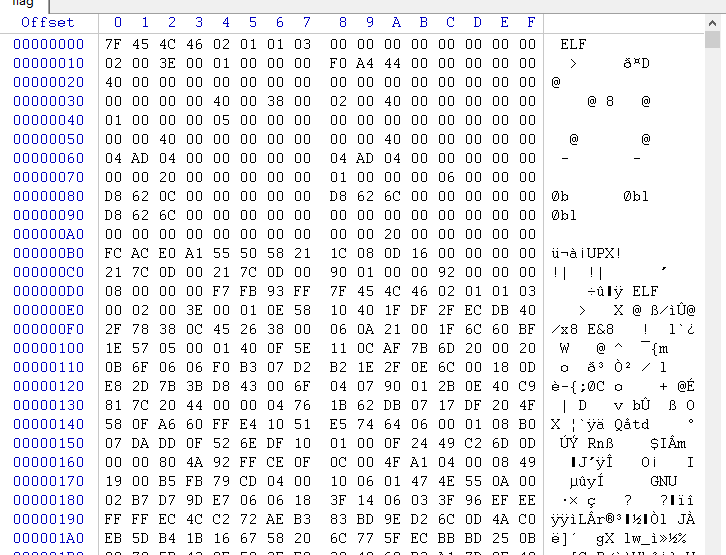

丢进winhex里分析

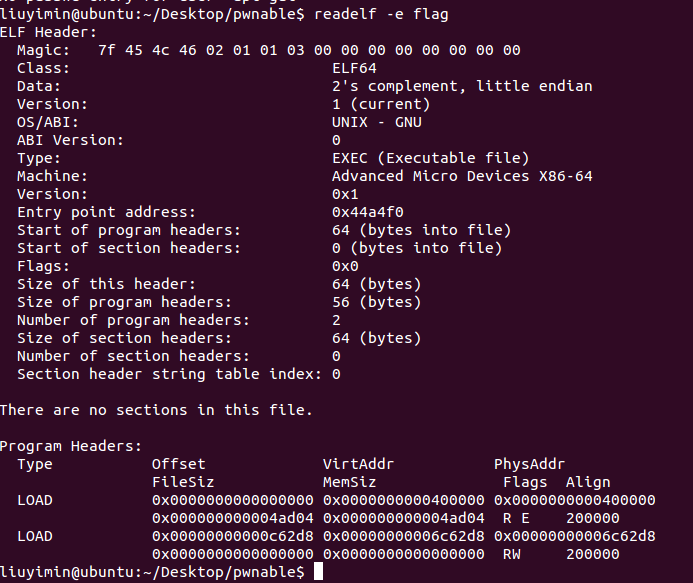

是elf文件,那么分析一下elf文件:

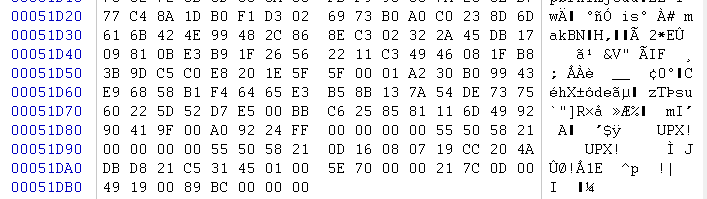

可猜到可能是upx加壳:用strings flag得到:

可知是加壳

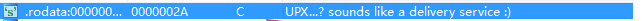

或者:

可确定是upx加壳,于是脱壳后放入ida用Shift+F12便可获取flag

此处有多种方法,也可放进winhex里得到,或通过gdb查找地址得到。